باتنتی با ۷۷۰ هزار کامپیوتر قربانی در ۱۹۰ کشور

به گزارش بولتن نیوز، این روزها شرکتهای امنیتی و گروههای تحقیقاتی محافظت از وب درباره باتنتی حرف میزنند که توانسته ۷۷۰ هزار کامپیوتر را در سراسر جهان از کار بیندازد؛ اطلاعات و مدارک بانکی صاحبان این کامپوترها را سرقت کند و در نهایت یک نرمافزار دربپشتی سوار کند تا امکان نصب بدافزارهای بیشتر فراهم شود. Simda همان باتنتی است که دربارهاش حرف میزنیم. سیمدا به تنهایی در شش ماه گذشته، هر ماه ۱۲۸ هزار کامپیوتر را آلوده کرده است و با بدافزار دربپشتی که روی این سیستمها ایجاد کرده است؛ کنترل همهچیز را در دست دارد. این دربپشتی هنوز شناسایی و تحلیل نشده است و از یک مکانیزم بسیار پیچیده استفاده میکند که چند ساعت پس از شناسایی، آن را چند قدم جلوتر از برنامههای ضدویروس و ضدبدافزار قرار میدهد. اپراتورهای باتنت از چندین متد متفاوت برای آلوده کردن سیستمها استفاده میکنند. یک روش، بهرهگیری از آسیبپذیریهای نرمافزارهای جاوااسکریپت، ادوبی فلش و مایکروسافت سیلورلایت است. روش بعد، استفاده از آسیبپذیریهای بانکهای اطلاعاتی SQL روی وبسایتها و بهرهگیری از متدهای حمله SQL Injection است. همچنین، از روشهایی مانند Blackhole و Styx نیز استفاده میکند. قربانی گرفتن باتنت سیمدا تنها به این روشها محدود نمیشود و انواع متدهای مهندسی اجتماعی یا اسپم را نیز به کار میگیرد تا کامپیوترهای بیشتری آلوده شوند و اطلاعاتشان به سوی سرورهای این باتنت سرازیر شود.

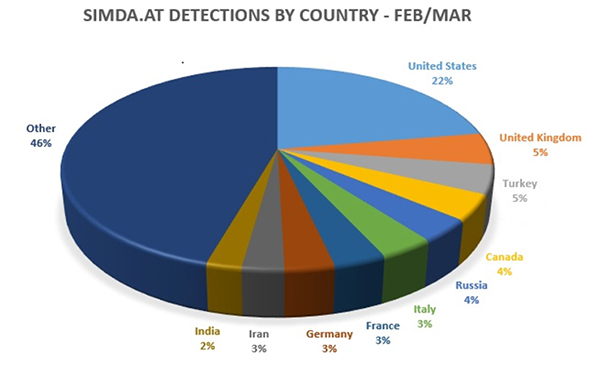

گزارشها نشان می دهد ۲۲ درصد کامپیوترهای آلوده در کشور امریکا هستند و انگلیس و ترکیه با پنج درصد و کانادا و روسیه با چهار درصد رتبههای بعدی را دارند. سهم ایران از کامپیوترهای قربانی شده نزدیک به ۳ درصد است که جزو آلودهترین کشورها محسوب میشود. این باتنت با تغییر و دستکاری فایل HOSTS ویندوز، سعی میکند برخی نامهای دامنه خاص را به روی برخی آدرسهای IP خاص نگاشت کند. در نتیجه، کامپیوترهای آلوده سعی میکنند آدرسهایی مانند connect.facebook.net یا google-analytics.com را بازدید کنند در حالی که پنهانی به سوی سرورهای خاص این باتنت هدایت میشوند. اغلب اوقات، فایل HOSTS دستکاری شده حتا پس از پاکسازی و حذف بدافزار دربپشتی باقی میماند. این فایل در مسیر SYSTEM32%\drivers\etc\hosts% قرار دارد.

افرادی که تمایل دارند بدانند آیا سیستم آنها به این باتنت آلوده شده است یا خیر میتوانند به صفحه اختصاصی ضدویروس کسپرسکی برای این باتنت مراجعه کنند. ابزار تعبیه شده در این صفحه با بررسی آدرس IP اتصال شما گزارش میدهد که آدرس IP تغییر یافته است یا خیر. در پنجشنبه و جمعه گذشته به تنهایی ۱۴ سرور مبتنی بر دستورات خط فرمان راه دور این باتنت در کشورهایی مانند هلند، امریکا، لوکزامبورگ، لهستان و روسیه شناسایی و حذف شدند. در حال حاضر، چندین تیم عملیاتی امنیتی بینالمللی در کشورهای مختلف با همکاری آزمایشگاه کسپرسکی، شرکت ترندمیکرو و FBI با یکدیگر همکاری و تعامل دارند تا سرورهای فعال دیگر این باتنت در کشورهای مختلف را شناسایی و پاکسازی کنند.

شما می توانید مطالب و تصاویر خود را به آدرس زیر ارسال فرمایید.

bultannews@gmail.com