شناسایی نخستین بدافزار اندرویدی با قابلیت تزریق کد

گروه فناوری ـ تروجان Dvmap نخستین بدافزار اندرویدی کشفشده تاکنون است که میتواند کدهای آلاینده خود را درون سیستم تزریق کند.

به گزارش بولتن نیوز و به نقل از جی اس ام پژوهشگران شرکت امنیتی کاسپرسکی، از شناسایی تروجان اندرویدی جدیدی موسوم به دیویمپ (Dvmap) خبر دادند که در پوشش بازی پازلی Colourblock (تصویر 1) روی دستگاه نصب میشود و با دسترسی به روت یا ریشه سیستم، امکان دانلود بدافزارهای موردنظر مهاجمان را فراهم میکند.

این تروجان بیش از 50 هزار بار از «گوگل پلی» دانلود شده است اما پس از گزارش کاسپرسکی، گوگل آن را از فروشگاه خود حذف کرد.

تصویر 1. بازی اندرویدی کالربلاک

انتشار بدافزارهای نوع روتینگ (با قابلیت دسترسی به روت یا ریشه سیستم) در «گوگل پلی» اتفاق جدیدی نیست و برای مثال، پیشتر نیز تروجان Ztorg از سپتامبر 2016 به این سو تقریبا 100 بار در این فروشگاه آپلود شده است. اما Dvmap مورد بسیار خاصی است. این بدافزار از چند تکنیک جدید بهره میبرد که جالبترین آنها تزریق کد آلوده در کتابخانههای سیستمی libdmv.so یا libandroid_runtime.so است.

دیویمپ علاوه بر دانلود ماجولهای خود روی دستگاه کاربر، نخستین بدافزار اندرویدی شناساییشده تاکنون است که کدهای آلاینده خود را درون کتابخانههای سیستمی تزریق میکند (code injection).

سازندگان دیویمپ برای دور زدن سدهای امنیتی گوگل پلی، روش جالبی به کار بردند. آنها نخست در ماه مارس امسال یک اپلیکیشن پاک را در فروشگاه گوگل بارگذاری کردند و سپس به بهانه بهروزرسانی اپلیکیشن، نسخه آلوده را به جای آن نشاندند. اما این جابهجایی، زیاد طول نمیکشید و همان روز مجددا یک نسخه پاک جایگزین نسخه آلوده میشد. آنها بین روزهای 18 آوریل تا 15 مه، دستکم 5 بار این کار را تکرار کردند.

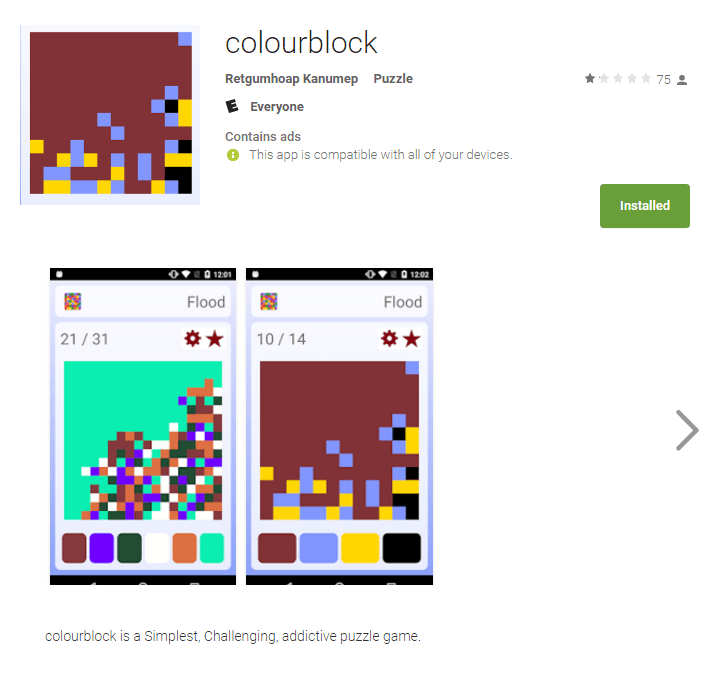

عملکرد همه اپلیکیشنهای آلوده دیویمپ یکسان بود. آنها چند فایل رمزنگاریشده در پوشه Assets را که در بسته نصب برنامه آرشیو شده بود (تصویر 2)، رمزگشایی و سپس فایلی موسوم به start را اجرا میکردند.

تصویر 2. فایلهای پوشه Assets که تروجان آنها را رمزگشایی میکند.

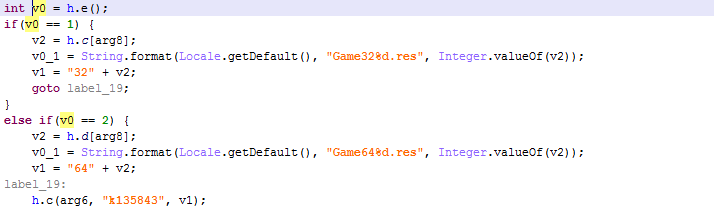

نکته جالب دیگر درباره دیویمپ این است که حتی در نسخه 64 بیتی اندروید هم کار میکند (تصویر 3) و این اتفاق بسیار نادری است.

یکی از بدافزارهایی که این تروجان سعی در نصب آن دارد، com.qualcmm.timeservice است. تروجان برای اینکه مطمئن شود ماجولهای آلوده با مجوز سیستم نصب میشوند، کتابخانههای زمان اجرای سیستم را بسته به نسخهای از اندروید که روی دستگاه نصب است، بازنویسی میکند. تروجان سپس برای کامل کردن نصب بدافزار یادشده، با مجوز خود سیستم (روت)، قابلیت بازبینی اپلیکیشنها (Verify Apps) را غیرفعال میکند و تنظیمات سیستم را تغییر میدهد تا اپلیکیشنهای فروشگاههایی غیر از گوگل پلی نیز اجازه نصب بیابند.

با این کار، com.qualcmm.timeservice اجازه نصب مییابد و سپس دستگاه آلوده را با سرور دستور و کنترل (C&C) مهاجمان مرتبط میکند و کنترل کامل دستگاه را در دست آنها قرار میدهد.

البته پژوهشگران تاکنون نشانهای دال بر ارسال دستور از سوی مهاجمان به دستگاههای آلوده، پیدا نکردهاند.

در این قطعه کد، بدافزار تصمیم میگیرد که باید فایلهای سازگار با نسخه 32 بیتی اندروید را انتخاب کند یا نسخه 64 بیتی آن را.

نحوه ایمنسازی دستگاه در برابر Dvmap

ران هنوز مشغول آزمایش و بررسی دیویمپ هستند، اما توصیه کردهاند کاربرانی که بازی پازل را نصب کردهاند، از دادههای خود نسخه پشتیبان بگیرند و سپس دستگاه را به تنظیمات اولیه شرکت ریست کنند. با این کار شاید بتوان از پیامدهای نصب تروجان کاست.

ضمنا، برای دور نگه داشتن دستگاه از تیررس اینگونه اپلیکیشنها، همیشه مراقب اپهای مشکوک باشید؛ حتی اگر در فروشگاه گوگل پلی عرضه شده باشند. تا جای ممکن از اپهایی استفاده کنید که سازندگان معتبری دارند. دیدگاههای دیگر کاربران درباره اپلیکیشنها را هم مطالعه کنید، شاید گاهی به نکتهای کلیدی اشاره کرده باشند.

همیشه پیش از آنکه اپلیکیشنی را نصب کنید، ببینید چه مجوزهایی درخواست میکند. اپلیکیشنهای معتبر معمولا مجوزهایی را درخواست میکنند که با هدف و کاربرد آنها رابطه معقولی دارد.

و توصیه همیشگی: یک ضدویروس خوب روی دستگاه نصب کنید، آن را بهروز نگه دارید و از دادههای مهم خود نسخه پشتیبان بگیرید.

شما می توانید مطالب و تصاویر خود را به آدرس زیر ارسال فرمایید.

bultannews@gmail.com